Contents

【顔認証はもう安全ではない?】ダークウェブで売買される「ディープフェイク本人確認(eKYC)代行」の衝撃的実態

スマホで銀行口座を開設したり、クレジットカードを作ったりする際、カメラに向かって自分の顔と運転免許証を撮影した経験はありませんか?

これはeKYC(電子的な本人確認)と呼ばれる仕組みで、「顔写真を撮る」だけでなく、「瞬きをする」「首を振る」といった動作を求めることで、写真ではなく生身の人間がいること(Liveness Detection:生体検知)を確認しています。

「これなら写真を使ったなりすましは不可能だ」

そう思われてきましたが、その安全神話は今、AI技術の悪用によって崩れ去ろうとしています。裏社会(ダークウェブ)では今、「どんな本人確認も突破します」という代行サービスが、驚くほど安価で取引されているのです。

この記事では、私たちの「顔」という最強のパスワードがどのように破られているのか、その恐るべき手口と、金融機関や私たちが直面しているリスクについて、5000字以上のボリュームで徹底解説します。

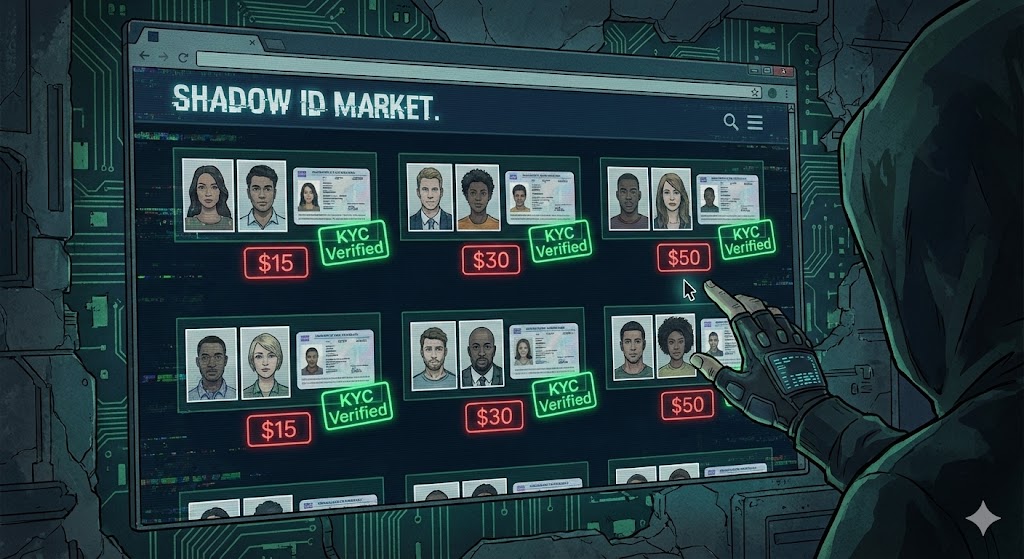

1. あなたの「顔」が15ドルで売られている現実

通常、他人の口座を勝手に開設しようとしても、eKYCの壁に阻まれます。免許証の画像を盗めても、リアルタイムの自撮り(セルフィー)は突破できないはずだからです。

しかし、ダークウェブやTelegramの非公開チャンネルでは、以下のような広告が日常的に流れています。

【サービス広告の例】

「Binance, Coinbase, 国内銀行口座のKYC突破します!」

「必要なのはターゲットの顔写真1枚だけ」

「成功率99%、料金は1件あたり$15〜$50(仮想通貨払い)」

これらは「KYC Bypass Service(KYC回避サービス)」と呼ばれ、犯罪者たちは盗んだ他人の身分証画像とSNSから拾った顔写真を業者に渡すだけで、正規の手順をクリアした「本人確認済みアカウント(ミュール口座)」を手に入れることができてしまうのです。

2. なぜ突破できるのか? 「カメラ・インジェクション」と「ディープフェイク」

攻撃者はどのようにして、「瞬き」や「首振り」の指示をクリアしているのでしょうか? 主に2つの技術が悪用されています。

① カメラ・インジェクション(Camera Injection)

これは「物理的なカメラ」をハッキングするのではなく、スマホやPCの「カメラ映像の信号」そのものを乗っ取る手法です。

通常、アプリはカメラレンズが捉えた光の情報を読み取ります。しかし、攻撃者は特殊なソフトウェアや改造されたエミュレーターを使用し、「カメラからの映像」の代わりに「PC上の動画ファイル」をアプリに直接送り込みます。

アプリ側は「カメラから映像が送られてきている」と認識するため、それがリアルタイムの映像なのか、録画された動画なのかを区別するのが非常に困難になります。

② リアルタイム・ディープフェイク生成

カメラ・インジェクションで送り込む映像を作るのが、生成AI(ディープフェイク)です。以前は高度な技術が必要でしたが、現在は誰でも使えるツールが出回っています。

| 技術レベル | 攻撃の手法 |

|---|---|

| レベル1:静止画のアニメーション化 | 1枚の顔写真から、AIが「瞬き」や「微笑み」などの微細な動きを生成するツールを使用。 (例:MyHeritageのDeep Nostalgiaのような技術の悪用) |

| レベル2:フェイススワップ(顔交換) | 攻撃者がカメラの前で演技をし、その顔をリアルタイムで「被害者の顔」に置換する。 攻撃者が首を振れば、画面上の被害者の顔も自然に首を振るため、「動作指示」を完璧にクリアできる。 |

これにより、攻撃者は自宅にいながら、SNSで見つけた全くの他人の顔を被り、銀行の審査担当者やAIの目の前で「本人として」振る舞うことが可能になります。

3. 統計データ:eKYC攻撃の急増

この脅威は急速に拡大しています。本人確認ソリューションを提供するSumsub社が発表した「Identity Fraud Report 2023」によると、以下のような衝撃的なデータが示されています。

- ディープフェイク詐欺の増加: 2022年から2023年にかけて、北米でのディープフェイクを用いた本人確認詐欺は10倍以上に急増しました。

- 攻撃の高度化: 以前は「印刷した写真のお面」や「画面のスクリーンショット」を使う単純な手口が多かったものの、現在はAIを用いた高度な偽造が主流になりつつあります。

出典:Sumsub Identity Fraud Report 2023

4. 世界で起きている実例

中国での税金詐欺事件

中国では、犯罪グループが購入した高解像度の顔写真をAIで動画化し、国税局の本人確認システムを突破。架空の会社を通じて巨額の偽の税金請求書を発行し、約760億円相当を詐取するという大規模な事件が摘発されています。

ベトナムでの銀行口座乗っ取り

ベトナムのサイバーセキュリティ当局は、ビデオ通話による本人確認を悪用した詐欺について警告を発しています。犯人は銀行員や警察官を装ってビデオ通話をかけ、特殊なツールを使って自分の顔を「制服を着た人物」に変換したり、逆に被害者の顔データを盗んで銀行アプリの認証を突破したりしています。

5. 私たちに迫るリスク:「知らない間に犯罪者」になる?

「自分はお金持ちじゃないから関係ない」は大間違いです。この技術の最大の被害者は、資産を盗まれる人だけではありません。「名前と顔を盗まれ、犯罪の片棒を担がされる人」です。

ミュール口座(マネロン口座)の恐怖

犯罪グループは、詐欺で得た汚れたお金(マネーロンダリング資金)を移動させるための「使い捨て口座」を大量に必要としています。

もし、あなたのSNSの顔写真と、どこかから流出した免許証画像が使われ、勝手に銀行口座を作られたらどうなるでしょうか?

その口座は振り込め詐欺の振込先に使われます。ある日突然、警察があなたの家にやってきて、「あなたが詐欺の主犯ですか?」と疑われることになるのです。無実を証明するのは容易ではありません。

6. 対抗策:AIと人間のいたちごっこ

金融機関側も手をこまねいているわけではありません。最新の防御策も導入され始めています。

パッシブ・ライブネス検知(Passive Liveness)

「首を振ってください」という指示(アクティブ検知)は、攻撃者に何をして偽装すればいいかを教えているようなものです。

最新のシステムでは、ユーザーに特別な動作を求めず、背景の微細な歪み、肌の質感、ディスプレイの反射光などをAIが解析し、「これは再撮影された映像だ」「AI生成特有のノイズがある」と見抜く技術が導入されています。

NFC読み取りの義務化

画像解析には限界があります。そこで、最も強力な対策として、マイナンバーカードや運転免許証に埋め込まれている「ICチップ(NFC)」の読み取りを必須にする動きが進んでいます。

ICチップ内の電子証明書は、現在の技術では複製が極めて困難です。スマホをカードにかざして暗証番号を入力する方式であれば、いくらディープフェイクで顔を作っても突破できません。

7. 私たちが自分の身を守るために(デジタル・セルフディフェンス)

個人のレベルでできる対策は限られていますが、以下の意識を持つことが重要です。

1. SNSへの顔出しリスクを再評価する

高解像度の自撮り写真、特に正面を向いた写真は、ディープフェイクの学習素材として最適です。鍵アカウントにする、画質を落とす、あるいは顔写真の公開を控えることが、究極の防御策になります。

2. 「身分証の画像」を安易に渡さない

怪しいアルバイト募集や、Twitter(X)での「現金プレゼント企画」などで、「本人確認のため」といって免許証の写真を送らせる手口があります。

送った写真は、間違いなく裏社会で転売され、ディープフェイク素材とセットで「口座開設キット」として売られます。正規の金融機関以外には、絶対に身分証画像を送ってはいけません。

まとめ:顔パス時代の「顔」の価値

かつて、顔認証はSF映画のような未来の技術でした。それが今、私たちの手元にあり、そして既に破られ始めています。

「顔パス」は便利ですが、パスワードのように「流出したから変更する」ことができません。あなたの顔は一生モノです。

技術の進化は止まりません。AIによる攻撃と防御のいたちごっこは今後も続くでしょう。私たちユーザーも、「画面の向こうの相手はAIかもしれない」「自分の顔データは資産である」という新しい常識を持って、デジタル社会と向き合う必要があります。